参考

- https://blog.csdn.net/Allyli0022/article/details/86219265

- https://www.cnblogs.com/lsdb/p/8204578.html

允许Traceroute探测

本插件使用Traceroute探测来获取扫描器与远程主机之间的路由信息。攻击者也可以利用这些信息来了解目标网络的网络拓扑。

在防火墙中禁用Time Exceeded类型的ICMP包 |

Iptales防火墙

sudo iptables -A INPUT -p ICMP --icmp-type time-exceeded -j DROP

sudo iptables -A OUTPUT -p ICMP --icmp-type time-exceeded -j DROP

sudo service iptables save

sudo service iptables restart可通过HTTP获取远端WWW服务信息

nginx

配置 server_tokens off

apache

- ServerSignature off;

- ServerToken Prod;

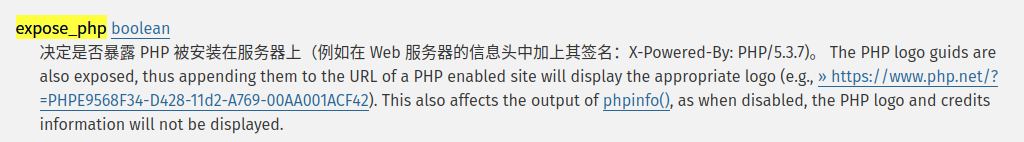

php

配置 expose_php off https://www.php.net/manual/zh/ini.core.php#ini.expose-php

目标主机rpcinfo -p信息泄露

检测到远端RPCBIND/PORTMAP正在运行中(CVE-1999-0632)

探测到SSH服务器支持的算法

无法处理。ssh协议协商过程就是服务端要返回其支持的算法列表。

SSH版本信息可被获取

无法处理。sshd_config中的Banner项只是ssh主机前输出的信息,源码处理机制就是telnet其端口就会返回版本信息。